Brutal-2

It's

Brutal #2 !

(Nová

verze)

Úvod

Minule jsem uvedl, že Kačerská

maturita

bude moje poslední keš. Jenže číslo 20 mi

není zrovna moc sympatické a taky mám dojem, že by se

"21" vyjímala

lépe. Takže vám předkládám další

"opravdu poslední" keš. Tato keš je protipólem legendární

keše It's

BRUTAL!

(GC21BB2)

od Pekycz, takže nebudete trápit svůj zrak ani

riskovat celistvost svých kostí, nýbrž

zaměstnáte svůj mozek – i když trochu méně, než je

u mých keší obvyklé.

Z dějin

šifrování

Potřeba skrýt obsah nějaké zprávy před zraky

nepovolaných je asi tak stará, jako písmo

samé. Kryptologové vymýšleli stále

dokonalejší šifrovací metody, které

však kryptoanalytici poměrně rychle prolamovali a tento

závod trvá dodnes. (Zájemci se mohou poučit z internetu a něco jsem

uvedl i v

listingu svých předchozích keší (viz zde)).

Zde bych se jen krátce zastavil u šifrování

pomocí výpočetní techniky.

Existuje sice vynikající

a neprolomitelná

Vernamova šifra, ale ta je bohužel v

praxi nepoužitelná. Postupně vznikaly (a vznikají)

stále

složitější počítačové

šifrovací programy, jejichž neprolomitelnost však

je více či méně diskutabilní. Potřeba

jisté standardizace vedla k přijetí standardu DES v USA v

r. 1977. Algoritmus DES zjednodušeně řečeno rozdělí

zprávu určenou k šifrování do úseků

o 64 bitech a pak do ještě menších a

menších částí a data v nich i mezi nimi

potom důkladně promíchává. K

šifrování i dešifrování

slouží klíč o délce 64 bitů, ale použije se jich jen 56.

Samozřejmě bylo věcí cti

programátorů DES prolomit (a odměna

10 000 $ taky nebyla k zahození).

Podařilo se to až v r. 1997 (tedy po 20 letech) za 96 dní

práce 78 000 (!) internetem propojených

počítačů. V současné době se odhaduje, že

počítač v ceně 10 000 $ prolomí šifru DES do 3 dnů.

Algoritmus DES používá např. freewarový program

Iron Key a TrustPort Archive Encryption Lite.

V roce 2002 byl

přijat šifrovací algoritmus AES

(autoři Daemen a Rijmen, 1997) jakožto federální standard USA.

Podporuje délku

klíče 128, 192, 256 a nyní i 512 bitů. Zatím

prolomen nebyl a předpokládá se, že ani příštích 10 let nebude (pokud DRAJFin tým bude pořád

někde venku na keších...).

Používá ho třeba bezplatný

program AxCrypt, EncryptOnClick, 7-Zip, TrueCrypt a řada

dalších,

většinou ale už placených programů. Vedle toho z

dřívějška přetrvávají programy

využívající metody 3DES, Twofish, Blowfish,

Serpent

a další; nevyrovnají se sice AES, ale zatím

prolomeny nebyly.

Brute

force attack (Útok hrubou silou)

Výpočetní

technika umožnila svou rychlostí

efektivně použít k rozluštění

šifrovaných

souborů metodu Brute force (dále BF).

Spočívá v generování hesel (t.j. řetězců

složených z číslic, písmen a

speciálních znaků) rychlostí

několika tisíc hesel za sekundu, až se program strefí do hesla,

kterým byl soubor zašifrován. (Některé

programy zase zkoušejí často používaná

hesla, ale tam o BF většinou

nehovoříme). Lze snadno spočítat, jak dlouho by trvalo

nalezení hesla v závislosti na jeho délce a

množině znaků užitých k šifrování.

Číslic je deset, což je málo, a proto se doporučuje

hesla

vybírat

též z malých (26) a velkých (26) písmen

abecedy a z 37

speciálních znaků (. , ; @ & # + - ? ! atd.). V

této kombinaci by zašifrovaný soubor s heslem dlouhým

6 znaků (např. 7Bm2#5) počítač

rozluštil

za 10 let a 122 dní při

rychlosti 2400 generovaných hesel za sekundu (kdyby ho uhodl až

na poslední pokus). Šestimístné heslo pouze

s malými a

velkými písmeny a číslicemi lze při

stejné rychlosti

uhodnout za 3/4 roku a na heslo o 4 číslicích by stačilo

maximálně 10000 pokusů, čili 4 sekundy!!! Z toho je vidět, že i tu

nejdokonalejší šifrovací metodu můžeme znehodnotit

"slabým" heslem.

Výpočetní

technika umožnila svou rychlostí

efektivně použít k rozluštění

šifrovaných

souborů metodu Brute force (dále BF).

Spočívá v generování hesel (t.j. řetězců

složených z číslic, písmen a

speciálních znaků) rychlostí

několika tisíc hesel za sekundu, až se program strefí do hesla,

kterým byl soubor zašifrován. (Některé

programy zase zkoušejí často používaná

hesla, ale tam o BF většinou

nehovoříme). Lze snadno spočítat, jak dlouho by trvalo

nalezení hesla v závislosti na jeho délce a

množině znaků užitých k šifrování.

Číslic je deset, což je málo, a proto se doporučuje

hesla

vybírat

též z malých (26) a velkých (26) písmen

abecedy a z 37

speciálních znaků (. , ; @ & # + - ? ! atd.). V

této kombinaci by zašifrovaný soubor s heslem dlouhým

6 znaků (např. 7Bm2#5) počítač

rozluštil

za 10 let a 122 dní při

rychlosti 2400 generovaných hesel za sekundu (kdyby ho uhodl až

na poslední pokus). Šestimístné heslo pouze

s malými a

velkými písmeny a číslicemi lze při

stejné rychlosti

uhodnout za 3/4 roku a na heslo o 4 číslicích by stačilo

maximálně 10000 pokusů, čili 4 sekundy!!! Z toho je vidět, že i tu

nejdokonalejší šifrovací metodu můžeme znehodnotit

"slabým" heslem.

Hra

LOGIK

Pamatujete se na hru

LOGIK? Před lety se hrávala s barevnými

kolíčky v 8 barvách, kdy jeden hráč zvolil kombinaci 5 barev v jedné

řadě (aby je soupeř neviděl) a úkolem druhého hráče bylo uhodnout barvu

těchto kolíčků a jejich pozici v řadě tím, že vkládal své kolíčky do

otvorů hrací desky. První hráč po každém kole zhodnotil jinými kolíčky

(černými a bílými), kolik druhý hráč uhodl barev a kolik kolíčků

umístil na správné místo. (Vykládám to nějak kostrbatě, tak se radši podívejte

sem). Tuto hru kdekdo upravil pro počítače a před 30 lety se

skoro všude na počítačích hrála.

Jak

najít keš

Také já jsem ji upravil do Excelu – soubor

Logik-5n.xls

jste si

mohli stáhnout z mých

stránek.

Jenže to už nepůjde. Seznam.cz

totiž zrušil k 30. 11. úložiště Sweb.cz a všechny soubory smazal.

Včetně souboru Logik-5n.xls.

Ale není vše

ztraceno, v galerii (i

zde) najdete alternativní luštění pomocí Fleissnerovy otočné

mřížky. Souřadnice sice zjistíte, ale nezahrajete si.

Poznámky

-

Změnil jsem způsob výpočtu, ale keš je stále na stejném

místě.

-

Před 30 lety jsme hru LOGIK často pouštěli na

našem počítači dětem našich spolupracovnic z

technického a ekonomického oddělení. Dodnes jsem

nepochopil dětské myšlenkové pochody, kdy většina dětí

číslo uhádla na menší počet pokusů,

než dospěli vysokoškoláci.

-

Pokud si z listingu zapamatujete jen to, že heslo typu 6785 hacker prolomí

za 4 sekundy, zatímco třeba na 2&2Je5

mu nemusí stačit ani 10 let, pak tato keš bohatě splnila svůj účel.

-

Literatura: Wikipedie: Otevřená encyklopedie:

Logik (hra) [online]. c2011 [citováno

15. 02. 2013]. Dostupný z WWW: <http://cs.wikipedia.org/w/index.php?title=Logik_(hra)&oldid=7539870>

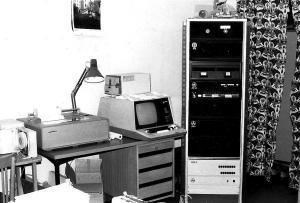

Počítač TESLA

JPR 12 R na oddělení statistiky teplické nemocnice.

Zleva děrovač pásky, jehličková tiskárna, monitor

s klávesnicí, na něm snímač děrné pásky,

počítač (s 64 KB (!) operační paměti) a

na něm navíječka děrné pásky. Dvě 256 KB disketové

jednotky a jazyk FORTRAN IV byly dodány později. (Foto owner, asi

z r. 1981 nebo 82.)

Konec

textu

GC2YBKM

– verze 3.1 z 9. 4. 2023